Cảnh giác thủ đoạn tấn công mới: Giả dạng chia sẻ file để thực thi mã độc qua File Explorer

12 July, 2025Một kiểu lừa đảo mới đang lan truyền, đánh trúng tâm lý tò mò và thói quen tin tưởng giao diện Windows quen thuộc. Kẻ gian lợi dụng File Explorer – thứ tưởng chừng như vô hại – để đánh lừa người dùng tự tay chạy lệnh độc hại. Dưới đây là cách thủ đoạn hoạt động:

Mục tiêu: Những người đang tìm kiếm tài liệu hoặc tệp tin “công việc”

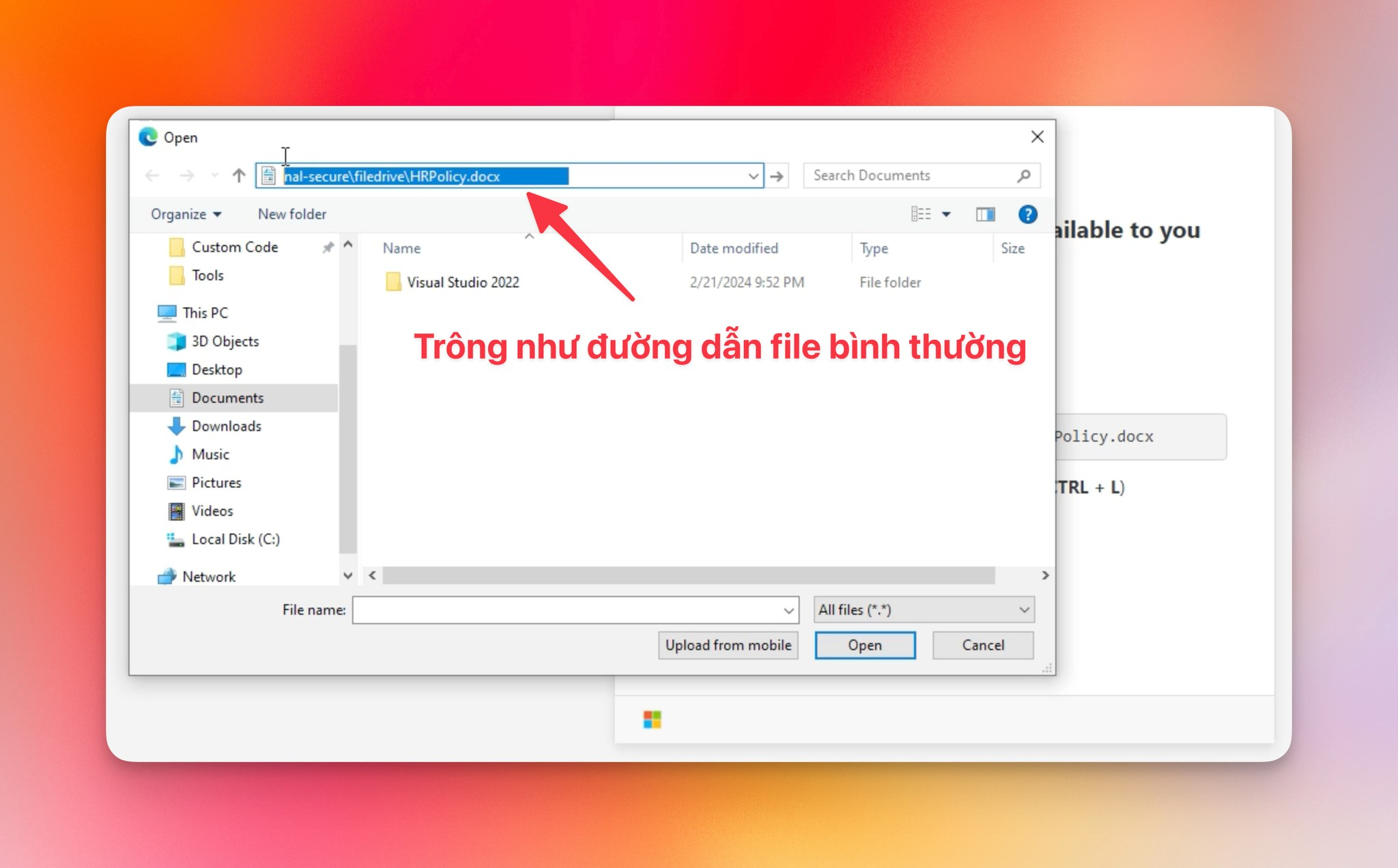

Bạn truy cập một trang web tưởng chừng hợp lệ, và thấy thông báo kiểu như:

“mr.d0x made HRPolicy.docx available to you”

👉 Một đường dẫn trông có vẻ hợp lệ hiện ra:

C:\company\internal-secure\filedrive\HRPolicy.docx

Giao diện được thiết kế giống với thông báo chia sẻ tài liệu từ nội bộ doanh nghi�ệp, thậm chí gợi ý bạn:

- Copy đường dẫn

- Mở File Explorer và nhấn

CTRL + L - Paste và Enter

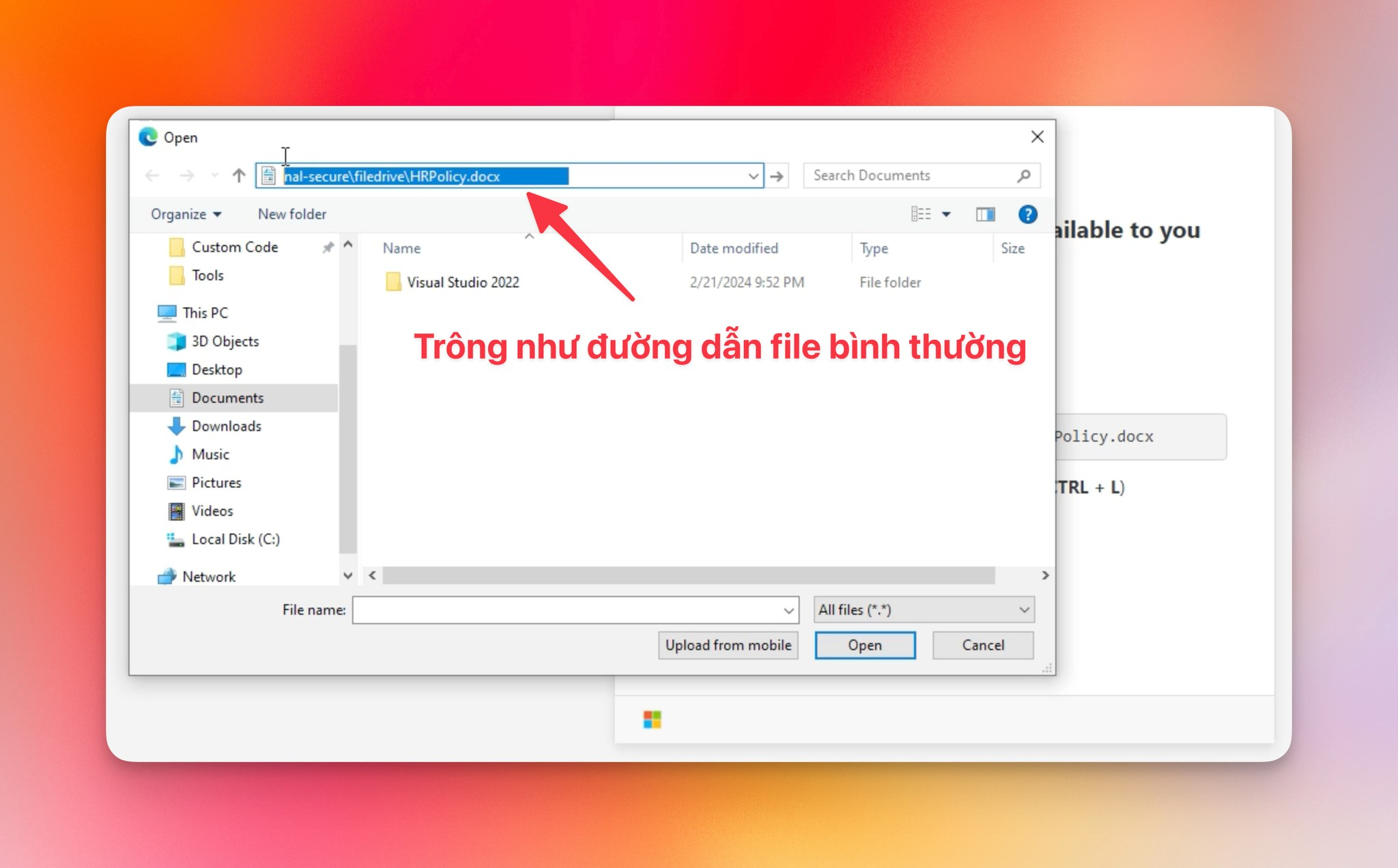

Mánh khóe tinh vi: Lệnh PowerShell ngụy trang thành đường dẫn file

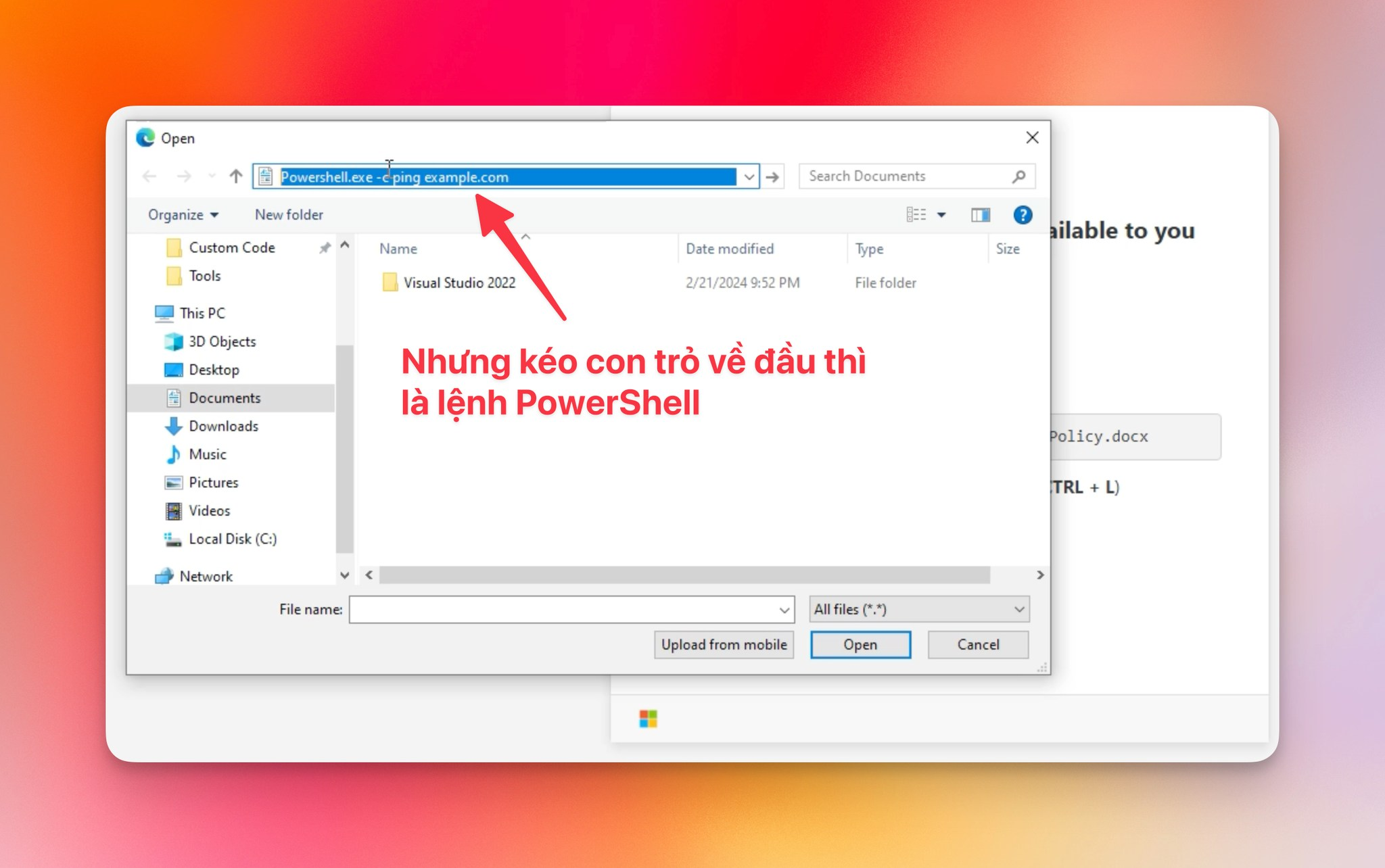

Hình ảnh dưới đây cho thấy chiêu trò thật sự:

- Bên ngoài: Bạn chỉ thấy một đoạn đường dẫn nội bộ có vẻ vô hại.

- Nhưng khi kéo con trỏ chuột về đầu dòng: Đoạn text thực sự là một lệnh PowerShell!

powershell.exe -c ping example.com

⚠️ Khi bạn dán đoạn đó vào File Explorer và nhấn Enter, Windows sẽ không mở tệp như bạn nghĩ. Nó thực thi câu lệnh đó như một lệnh hệ thống. Trong trường hợp này là lệnh ping, nhưng kẻ xấu hoàn toàn có thể thay bằng:

Invoke-WebRequest, DownloadFile, Start-Process...

Hậu quả có thể xảy ra

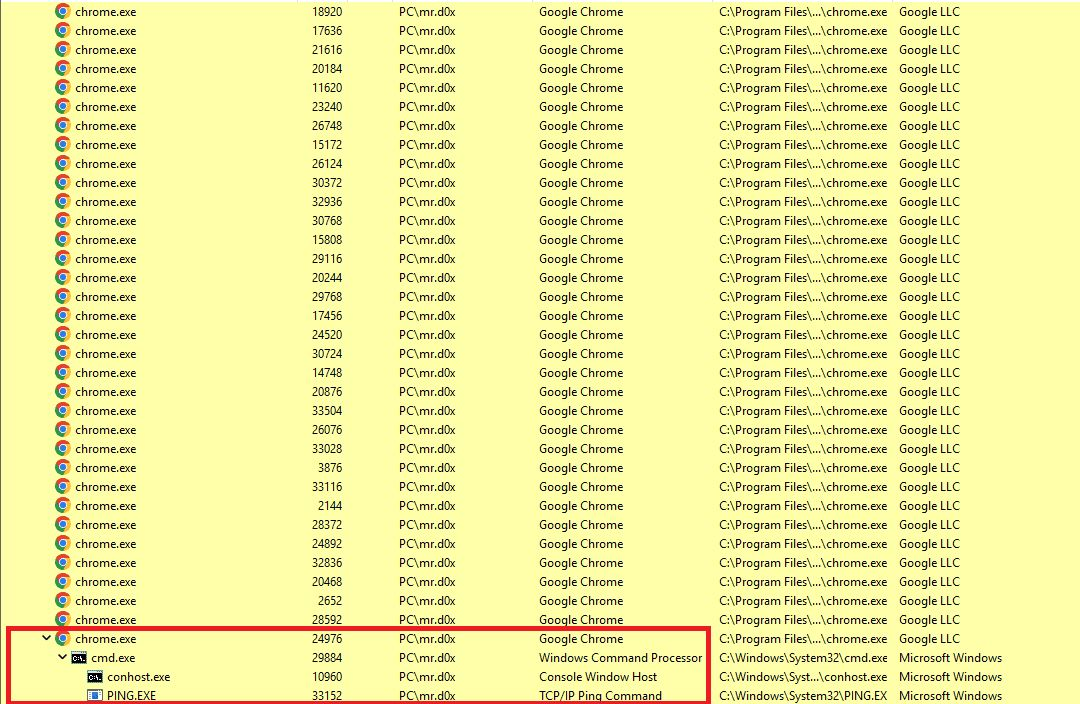

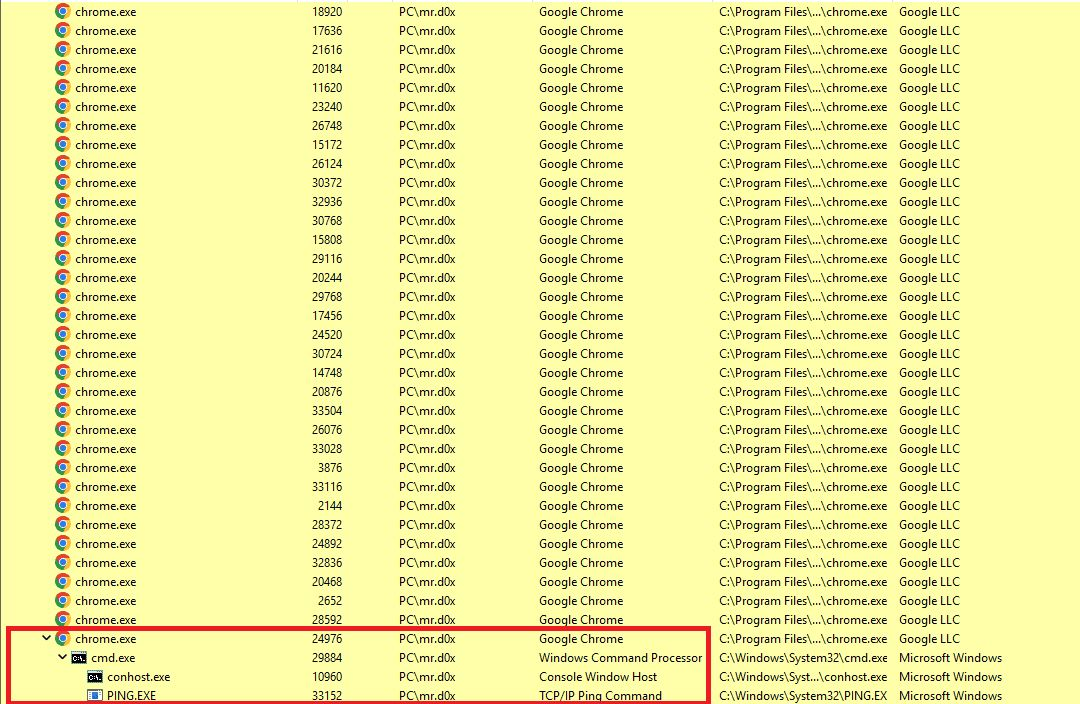

- Tải và cài mã độc: Câu lệnh PowerShell có thể tải một file thực thi từ internet và chạy nó.

- Mở reverse shell: Cho phép hacker điều khiển máy tính bạn từ xa.

- Thu thập thông tin hệ thống, keylogger, trộm dữ liệu...

Hình ảnh từ Process Explorer cho thấy quá trình nguy hiểm:

Làm sao để nhận biết và phòng tránh?

- Luôn kiểm tra kỹ đường dẫn: Kéo con trỏ về đầu để xem có thực sự là ổ đĩa nội bộ (

C:\,D:\) hay là một lệnh thực thi. - Không paste “file path” lạ vào File Explorer nếu bạn không tin tưởng tuyệt đối.

- Đừng chạy gì từ trang web lạ, đặc biệt là khi chúng gợi ý bạn nhấn Windows + R, dán lệnh hoặc mở File Explorer.

- Sử dụng công cụ bảo mật có khả năng phát hiện hành vi đáng ngờ như EDR, hoặc bật chế độ giám sát script.

- Chia sẻ bài viết này cho đồng nghiệp, người thân, vì kiểu tấn công này dễ mắc bẫy, kể cả với người rành máy tính.

Kết luận

Đây không còn là phishing email truyền thống nữa, mà là social engineering cấp cao, tận dụng sự quen thuộc của File Explorer và thói quen thao tác của người dùng. Mỗi lần nhấn Ctrl + L và Enter, bạn đang đặt sự an toàn của mình vào tay người khác — nếu không cảnh giác.

Hãy luôn nhớ:

Trông giống Windows không có nghĩa là an toàn.

Trông giống file không có nghĩa là không phải lệnh.

Bảo vệ mình và cộng đồng bằng cách share bài viết này nhé!